Кибервойна

Канал про киберизмерение международной безопасности: конфликты, дипломатия, расследования.

Веду я, Олег Шакиров. Почта cyberguerre@yandex.ru Связанные каналы | Похожие каналы

3 454

подписчиков

Популярное в канале

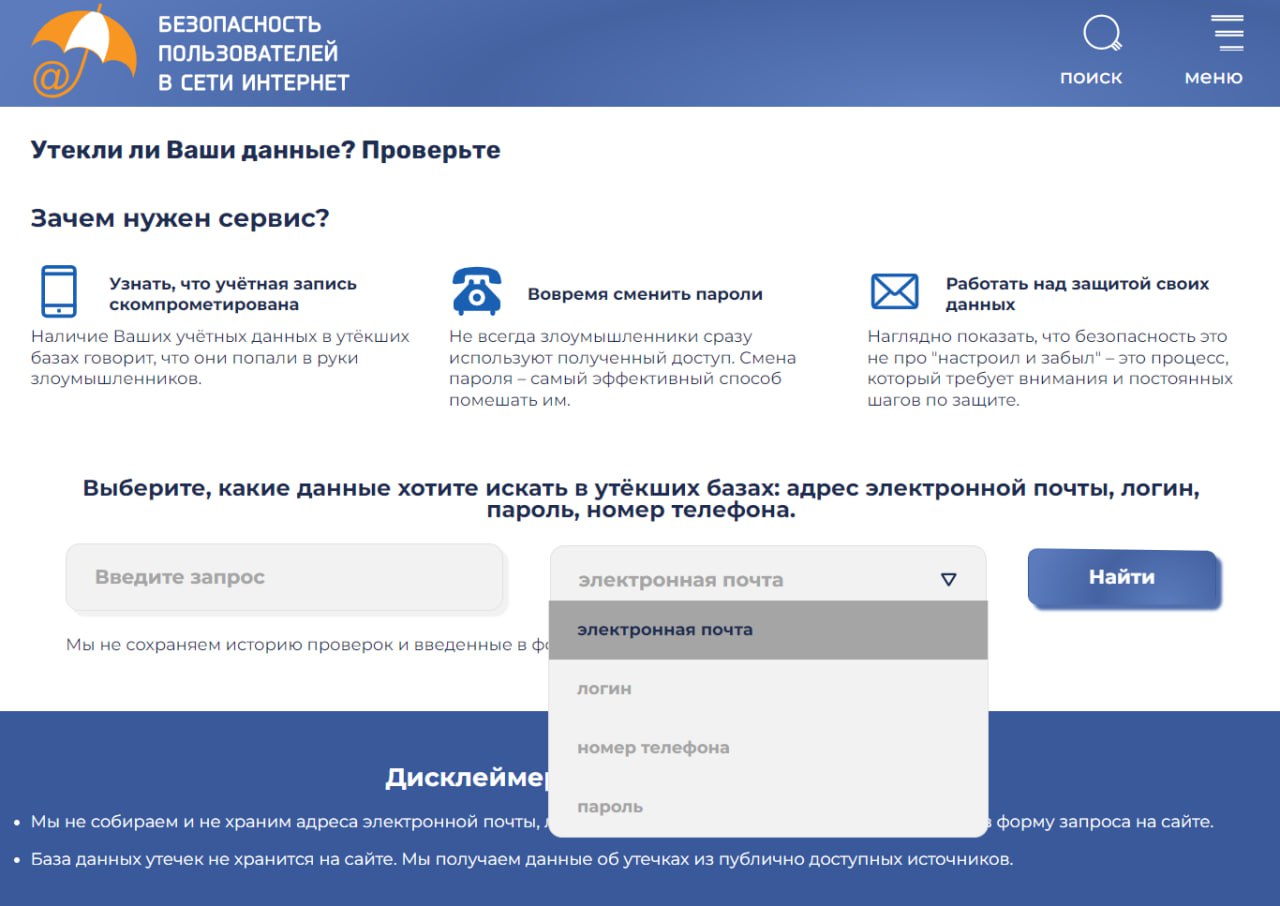

Российский аналог Have I Been Pwned от НКЦКИ На сайте safe-surf ru запущен новый сервис по поиск...

Участники форума по кибербезопасности во Франции могут попробовать изысканное, уютное и энергично...

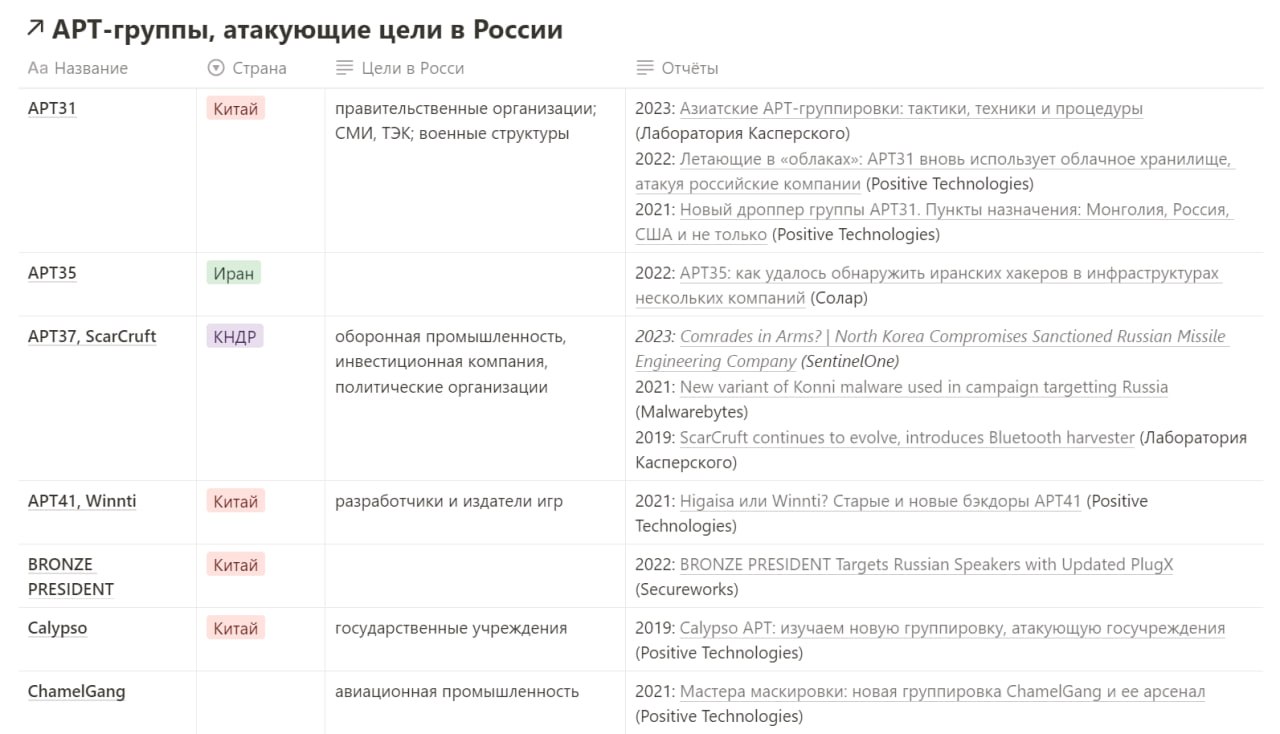

Перепись APT-групп, атакующих Россию Хочу поделиться небольшим проектом — списком вероятно госуд...

Утечка из "Сирена-Трэвел" привела к уголовному делу "Коммерсантъ" сообщает об уголовном деле в о...

Помните недавний отчёт группы экспертов Комитета 1718 по санкциям в отношении КНДР, в котором гов...